In questo periodo di perdurante EMERGENZA da COVID19, tanti lavoratori continuano ad accedere da remoto alla rete aziendale lasciando enormi falle aperte in cui si insinuano i cybercriminali che possono così avere via libera per prendere di mira le risorse aziendali e gli strumenti usati dai dipendenti stessi.

In questo articolo vediamo quali sono le tecniche di attacco più comuni e le difese che possiamo adottare a favore degli smartworker.

Nell’ultimo articolo dedicato allo SMARTWORKING abbiamo sottolineato come questo modello lavorativo possa diventare sempre più una Best Practice per le aziende, anche una volta terminata l’emergenza sanitaria.

Ma, come ogni bella storia che si rispetti anche questa ha il suo risvolto negativo: la SICUREZZA.

Dai dati che stanno emergendo da questo periodo caratterizzato dall’emergenza COVID19 possiamo concludere che il lockdown non ha assolutamente scoraggiato le attività dei cybercriminali anzi, li ha di fatto incentivati ad intensificare i loro attacchi.

Tutte le statistiche condotte dai vari istituti ed aziende specializzate in cybersecurity, portano tutte alla medesima conclusione: i criminali informatici sfruttano sempre di più le risorse e i dispositivi utilizzati dai lavoratori che lavorano da remoto.

La necessità generata dal periodo di lockdown, che ha obbligato lavoratori ed aziende ad adottare soluzioni per non fermare le attività produttive, ha purtroppo scatenato una rincorsa ad aprire letteralmente le porte informatiche delle aziende senza preoccuparsi prima di adottare quelle misure minime necessarie a ridurre i rischi di attacco.

Di questa situazione ne hanno ampiamente approfittato gli hackers che hanno visto un’occasione irripetibile per perpetrare le loro azioni con maggiori probabilità di successo rispetto a prima.

Una soluzione molto utilizzata per accedere ai sistemi aziendali a distanza è il Remote Desktop Protocol di Windows o RDP, che consente di accedere a qualsiasi End-Point Windows fisicamente locato in azienda o ai server stessi della sala CED oppure in qualche DataCenter Cloud.

Per quanto RDP sia uno strumento valido per garantire l’operatività da remoto, se non ben configurato da tecnici preparati, può diventare il “Cavallo di Troia” dei cybercriminali.

Gli attacchi BRUTE FORCE

Un Come dettagliato in un rapporto pubblicato negli ultimi giorni da un gruppo di ricerca statunitense, quasi tutti i Paesi hanno visto un’enorme crescita, dall’inizio di marzo 2020, del numero di attacchi brute force (forza bruta) lanciati dai criminal hacker contro gli RDP esposti.

In questo tipo di attacchi, vengono utilizzati strumenti automatizzati per inserire combinazioni di nomi utente e password da elenchi di credenziali precedentemente compromesse durante data breach passati.

Una volta che gli aggressori indovineranno la combinazione giusta, avranno pieno accesso alla macchina bersaglio e, di solito, utilizzeranno questo accesso per rubare informazioni sensibili, per installare malware o spostarsi lateralmente all’interno della rete dell’organizzazione per trovare obiettivi più preziosi e stabilire silenziosamente la loro permanenza nel network.

Un attacco di forza bruta, per sua natura, non è chirurgico nell’approccio, ma opera per area e combinazione massiva di username e password.

Dal canto loro, i criminal hacker, in seguito alla transizione di massa verso il lavoro da remoto, hanno concluso logicamente che il numero di server RDP mal configurati sarebbe aumentato, da cui l’aumento del numero di attacchi.

Negli Stati Uniti, ad esempio, il numero di attacchi di forza bruta contro i server RDP è aumentato da 200mila al giorno all’inizio di marzo a oltre 1,2 milioni a metà aprile.

Secondo le statistiche di BinaryEdge e Shodan, attualmente oltre 4,5 milioni di dispositivi hanno un protocollo RDP mal configurato ed esposto a Internet.

ATTACCHI A POSTAZIONI REMOTE DA SEMPRE NEL MIRINO DEGLI HACKER

Anche se i numeri si riferiscono ad un periodo sicuramente viziato dalla emergenza della pandemia, gli attacchi che mirano gli RDP sono cosa nota da tempo, fin da quando, verso la fine del 2016, c’è stata un’esplosione di migliaia di siti nel Dark Web dove si possono trovare informazioni e tools pronti per diventare provetti hackers.

Solo nel 2017, tramite la piattaforma store xDedic , più di 85mila server hackerati erano disponibili per essere venduti a prezzi medi attorno ai 6 dollari ciascuno.

Gli attacchi brute force ai server RDP, fra cui i più conosciuti sono Dharma e DoppelPaymer, sono hanno spesso come primo obiettivo quello di fungere da “postini” per distribuire i loro codici dannosi e per sviluppare poi in seguito attacchi di tipo ransomware.

Secondo un rapporto Microsoft, queste due azioni ransomware servono anche per cercare altri server esposti sulla stessa rete, dove cercheranno di forzare le protezioni di sicurezza estendendo l’azione trasversalmente a tutta l’infrastruttura aziendale.

COME PROTEGGERE GLI “SMARTWORKER”

Il fatto che le postazioni remote RDP siano più esposte agli attacchi non vuol dire che ci si deve privare di strumenti di lavoro ormai indispensabili altrimenti, si dovrebbero eliminare servizi come la posta elettronica, veicolo prediletto dai Cybercriminali per gli attacchi basati sul PHISHING.

È sufficiente, infatti, porre la dovuta attenzione nella corretta configurazione dei server che forniscono servizi basati sul protocollo RDP oltre a mettere in atto misure tecniche ed organizzative per aumentare i livelli di sicurezza.

Di seguito alcune accortezze e best-practice per aumentare la sicurezza del protocollo RDP:

- utilizzare password forti, minimo 12 caratteri;

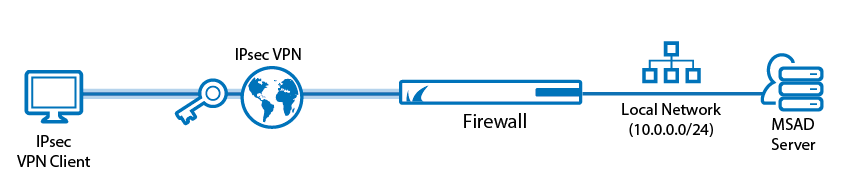

- rendere disponibile l’RDP solo attraverso una VPN (Virtual Private Network) aziendale;

- utilizzare l’autenticazione a livello di rete (NLA);

- suddividere le reti in sottoreti per isolare le aree critiche (VLan);

- se possibile, abilitare l’autenticazione a due fattori;

- se non si utilizza RDP, disattivarla e chiudere la porta 3389;

- adottare policy aziendali di sostituzione password frequenti per chi lavora da remoto (min. ogni 3 mesi);

- Blocco automatico degli account RDP dopo un certo numero di tentativi di accesso falliti.

In definitiva, come abbiamo detto nel nostro precedente articolo dedicato allo SMARTWORKING, non bisogna farsi spaventare dai numeri in aumento in merito agli attacchi basati su RDP ma, basta fare le cose giuste sia a livello di configurazione dei server che a livello di autenticazione degli End User remoti, che si può raggiungere un buon livello di sicurezza.

Leave a Comment